|

lunes, noviembre 4, 2013

|

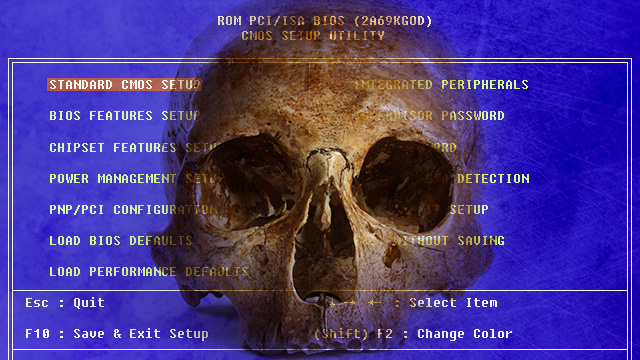

Esto, lamentablemente es una noticia increíble que hubiese querido nunca tener que haber reportado en eliax, pero ente todo lo malo que tiene, hay mucho también que admirar... Y créame que esto les afectará la vida de formas que hoy apenas podemos empezar a imaginar, por lo que continúen leyendo... Esto, lamentablemente es una noticia increíble que hubiese querido nunca tener que haber reportado en eliax, pero ente todo lo malo que tiene, hay mucho también que admirar... Y créame que esto les afectará la vida de formas que hoy apenas podemos empezar a imaginar, por lo que continúen leyendo...El tema se trata del virus/troyano más sofisticado de todos los tiempos, tan sofisticado que a la fecha todavía no se entiende al 100% cómo funciona. Se trata de algo que los investigadores han llamado "badBIOS", y cuando les explique lo que hace creerán que están leyendo una novela de ciencia ficción del futuro... Pero para explicar cómo funciona esta obra de arte del crimen cibernético, noten como fue que lo encontraron: Unos investigadores estaban un día normal común y corriente haciendo sus labores cotidianas, cuando de repente detectaron mucha actividad en una de sus PCs, y al rato, notaron más actividad en otras PCs, llegando un tiempo en que todas las PCs del laboratorio estaban infectadas, pero ¿de qué? ¿y cómo se propagó la infección? Lo primero que hicieron los investigadores fue lo que se hace generalmente en estos casos: Limpiar el sistema operativo del disco duro, y volverlo a instalar. Pero, apenas minutos después, aun con una copia totalmente limpia y actualizada del sistema operativo, este volvía a infectarse, dejando a los investigadores rascándose la cabeza... Así que prosiguieron al siguiente paso: Desconectaron todas las máquinas de las redes locales, volvieron a instalar los sistemas operativos, y reiniciaron. ¿Resultado? El virus o lo que sea que los estuviera atacando, regresó, dejando a los investigadores pasmados. En este punto los investigadores decidieron tomar la cosa bien en serio, y empezaron a desarmas las máquinas, pieza por pieza, reinstalando el sistema operativo cada vez, y viendo lo que sucedía... Le sacaron primero la tarjeta de WiFi (pues sospechaban que quizás el virus activaba el WiFi para replicarse, y escondía el hecho de que WiFi estaba activo), así como desconoectaron cualquier medio de comunicación de red o con el mundo exterior, desde tarjetas de red y Bluetooth, hasta discos externos. Y aquí lo asombroso: El virus volvía a activarse... En este punto, si los investigadores hubieses sido supersticiosos es posible que hayan pensado que estaban siendo azotados por un fantasma que les jugaba una broma, pero se pusieron a pensar y decidieron hacer incluso algo más extremo: Desconectar la máquina de la electricidad, y dejarla ahora totalmente aislada del mundo, como una caja negra, para ver lo que sucedía. ¿Y el resultado? Ya lo adivinaron, el virus milagrosa y asombrosamente volvía a activarse... Yo me imagino que en este punto, con los pelos de punta y la boca abierta, estos investigadores estaban ya en un estado que no podían creer lo que estaban presenciando, pero para su crédito, no se dieron por vencidos. Lo próximo que hicieron, ya como desesperación, sin saber lo que hacían realmente, fue desconectar el micrófono y los parlantes/bocinas de las PCs, e increíblemente eso sí funcionó, parcialmente. Esta vez, el virus se volvió a activar en las PCs ya infectadas, pero no infectaban a otras máquinas, por lo que los investigadores llegaron a una alucinando conclusión: De alguna manera, este sofisticado software maligno, utilizaba sonidos ultrasónicos emanados por los parlantes, y utilizaba el micrófono de las otras PCs como punto de entrada para el ataque, en esencia creando una red virtual de datos con ultrasonido entre una máquina y otra. Noten que por "ultrasonido" queremos decir "sonidos que no son escuchados por oídos humanos" (pero sí por equipos electrónicos), eso debiéndose a limitaciones en nuestros oídos que por lo general no escuchan sonidos de muy baja o de muy alta frecuencia. Pero como si fuera poco, y esto es tan increíble como ese hecho, este virus infectaba no solo a PCs con Windows, sino con virtualmente cualquier sistema operativo conocido, desde Linux y Mac, hasta otras versiones de UNIX. O en otras palabras, este es la madre de la madre de la madre de todos los virus y troyanos jamás creados. Pero, ¿qué es lo que está sucediendo aquí? Pues por el momento no se sabe cual fue el vector (mecanismo de infección) inicial. Pudo haber sido una memoria USB, un disco externo, una archivo descargado, cualquier cosa. Lo que sí se sospecha es que en algún momento, el código infectó la máquina y modificó no solo el sistema operativo principal, sino que incluso el BIOS de la máquina. El BIOS, para el que no sepa, es un sistema operativo pequeño y de más bajo nivel que viene en las placas madre de las PCs, y que es al cual se conectan Windows, Linux y OS X. O en otras palabras, este virus tiene la capacidad para hacer el flashing del BIOS en su interior, en esencia permaneciendo oculto sin importar cuantos sistemas operativos uno le instale, ya que al instalar el sistema operativo madre, el BIOS inmediatamente lo infecta. Lo otro increíble que hace este virus es que desde que logra esparcirse a otra máquina (por cualquier mecanismo tradicional, sea por memorias USB, archivos, redes LAN, WiFi, etc), automáticamente forma una comunidad que se cuida a sí mismo, de modo que por ejemplo si alguien trata de remover el virus de una máquina, un proceso alterno observa ese proceso de limpieza, y protege al virus original para que se restaure automáticamente. Incluso se sospecha que este si logra conectarse a Internet se actualiza automáticamente a versiones más resistentes, mutando para evitar detección y para protegerse mejor. Pero, ¿quién crearía semejante virus y con qué fin? Pues (y ya esto es especulación mía acá en eliax) hay un par de candidatos (en vez de miles de candidatos), y la lista es bastante corta por una razón muy específica: Quien sea que puede escribir algo como esto, tiene muchos recursos a su disposición, y por recursos me refiero a todo tipo de recursos: Hackers super-talentosos, tiempo, dinero, e información de bajo nivel muchas especificaciones técnicas necesarias para lograr hacer esto a tal escala. Eso significa que la lista se reduce o a (1) algún gobierno en específico, o a (2) el crimen organizado (que recordemos, el crimen por Internet hoy día genera muchísimo más dinero que el crimen tradicional "en las calles"). ¿Y para qué fin crear un arma como esta? Pues si eres el crimen organizado ,para fines de obtener dinero por medio de violación de identidad en sistemas financieros, extorsión, y venta de información al mejor postor. Y si eres un gobierno, para fines de espionaje, contra-inteligencia y control. Esto por ejemplo permitiría un nivel de espionaje sin precedentes, evitando no solo detección, sino permitiendo incluso control de equipos del enemigo. Con esto por ejemplo sería posible un escenario en donde una nación tome control de algunos mecanismos de defensa de misiles y armas nucleares, para en esencia dejar al enemigo desarmado en muchos aspectos. Y en cuanto a otros usos, les aseguro que no podemos ni empezar a imaginarnos... Y si se preguntan ¿fuera del crimen organizado, cuáles naciones tienen el talento para lograr esto? La respuesta es "los mismos sospechosos de siempre": Los EEUU, China, Israel, el Reino Unido, Alemania o Rusa. Así que ya saben, si antes no confiábamos de nuestros dispositivos electrónicos, ahora mucho menos... Nota: Este es un buen momento para leer un editorial que escribí hace 4 años titulado "Editorial eliax: La Era de los Cánceres Informáticos (mas allá de los virus)". Actualización: Esta noticia ha generado mucha polémica entre los expertos. Unos la llaman una noticia falsa, otros dicen que es cierta, y otros dicen que los investigadores que hicieron este estudio llegaron a los conclusiones incorrectas. Noten sin embargo que el portal que inicialmente reportó esto fue ArsTechnica, un portal especializado en artículos técnicos y de muy buenos credenciales e historial, por lo que no podemos descartar esto como un fiasco (aunque ciertamente, podría ocurrir que les tomaron el pelo, y a todos nosotros). Al final de cuentas, en este caso creo que lo que queda es obtener confirmación (o no confirmación) por terceros de forma independiente para ver si realmente lo que tenemos frente a nosotros es lo que parece... Actualización del 1 de Diciembre 2013: Esta técnica de crear redes acústicas ciertamente es posible, y ya pueden descargar un artículo científico con los detalles para su reproducción en este enlace. autor: josé elías |

|

|

|

|

|

Comentarios

Añadir Comentario |

"Eliax, no suelo escribir comentarios, aunque si he escrito unos cuantos aquí, pero hoy ni me lo he pensado, después de ver el vídeo. Te sigo desde hace unos 8 años, he leído todos y cada uno de los artículos, desde que abriste el blog. Y sinceramente te digo que has cambiado mi vida a mejor, mi manera de ver el mundo, de apreciar las cosas,de pensar. Gracias, te deseo que seas feliz y que sigas haciéndonos felices con tus aportaciones, ya sean vídeo,artículos, comentarios o de la forma que sea.

Un abrazo fuerte desde un amigo tuyo,siempre, de Bulgaria. ;)"

Un abrazo fuerte desde un amigo tuyo,siempre, de Bulgaria. ;)"

en camino a la singularidad...

©2005-2026 josé c. elías

todos los derechos reservados

como compartir los artículos de eliax

Seguir a @eliax

ESTOY SIN PALABRAS Y CON LA BOCA ABIERTA DESPUES DE LEER ESTO.