|

miércoles, abril 15, 2009

|

|

He aquí un video de lo que según Chrysler es el futuro de los interfaces visuales para nuestros automóviles. En este caso implementado como parte del prototipo Chrysler 200C EV.

En mi opinión, creo que lo que verán está muy avanzado para nuestros tiempos, pues casi todo es mas "cosas bonitas y llamativas" que cosas que representen una gran mejora por sobre lo que tenemos hoy. Sin embargo, no hay duda de que la tendencia es lo que verán en el video, aunque creo que este tipo de interfaces serán mucho mas útiles en una generación futura de automóviles que se manejen solos sin ninguna asistencia humana, ya que en estos momentos estos tipos de interfaces pueden ser una gran distracción para el conductor típico. De todas maneras sin embargo, vale la pena ver el video. ¡Gracias al lector Germán Gutierrez por el enlace! Video a continuación (enlace YouTube)... Previamente en eliax: El futuro de los interfaces de computadoras (Enero 2007) autor: josé elías |

|

|

|

|

|

|

|

¿Se acuerdan del Star Wars Kid, or quizás All Your Base Are Belong To Us, o quizás conocen a Fred? Si estos nombres suenan familiares es porque son apenas 3 de entre una lista de los 100 videos mas icónicos de Internet. Videos que marcaron una era, o simplemente no hicieron reír (o llorar), o cuestionarnos la sanidad mental de muchas personas.

Sea como sea, casi todos son interesantes, y es una buena manera de que te actualices en todo lo que sucedió en Internet en la última década en cuanto a videos que llamaron mucho la atención. Enlace a la lista de los 100 videos mas icónicos de Internet Y aquí los dejo con el Star Wars Kid (enlace youTube)... Y si no encuentran nada gracioso en ese video, es porque ese fue el video original por el chico que verán en el video, y lo que sucedió es que gracias a la magia de la manipulación digital ese video lo tomaron y le agregaron centenares de efectos especiales que hacen que te caigas de la risa. Ver por ejemplo este video. Y si quieres ver mas cosas curiosas, no dejes de visitar nuestra sección de curiosidades en eliax. autor: josé elías |

|

|

|

|

|

|

Si eres un usuario bastante técnico de Linux, y que ha tenido que instalarlo varias veces, de seguro que alguna vez te haz preguntado si existe una herramienta que te pueda permitir crear tu propia distribución de Linux, eligiendo solo los componentes que desees de una manera sencilla, al estilo un menú de Windows, y después eligiendo un objetivo para esa distribución, sea un CD, DVD, o memoria USB, tanto en modo de instalador como de distribución "en vivo". Si eres un usuario bastante técnico de Linux, y que ha tenido que instalarlo varias veces, de seguro que alguna vez te haz preguntado si existe una herramienta que te pueda permitir crear tu propia distribución de Linux, eligiendo solo los componentes que desees de una manera sencilla, al estilo un menú de Windows, y después eligiendo un objetivo para esa distribución, sea un CD, DVD, o memoria USB, tanto en modo de instalador como de distribución "en vivo".Pues tal herramienta existe y se llama Revisor, y te permite hacer eso y mas, y en el enlace a donde te enviamos a continuación te muestran un tutorial paso-a-paso sobre cómo utilizar el programa. Noten que Revisor es parte de la distribución de Fedora Linux, por lo que tienes que instalar a Fedora primero siguiendo las instrucciones que te ofrecen en el enlace a continuación. Y si ya tienes a Fedora instalado, pues este proceso te será mas fácil aun. ¡Gracias al lector Gadiel Tavarez por el interesante enlace! Y si te interesan temas de Linux, no dejes de visitar a Linux en eliax... Enlace al tutorial de Revisor autor: josé elías |

|

|

|

|

|

martes, abril 14, 2009

|

|

El siguiente es un video que tienen que ver para entender, y cuyos momentos interesantes ocurren a los 4 minutos, y a los 4 minutos con 40 segundos aproximadamente.

Se trata de un proyector que despliega video encima de un portal físico, pero el video crea la ilusión de que el portal está siendo manipulado. Si se preguntan cómo hacen esto, es solo una ilusión óptica en donde los gráficos generados por computadora toman en cuenta la geometría y las fuentes de iluminación del portal real a la hora de desplegar el video, de modo que la iluminación virtual concuerde con la real y el efecto aparente real. Aunque no recuerdo bien, ya hemos visto algo como esto anteriormente en eliax hace un par de años, aunque no recuerdo que... :) Y como siempre, si quieres ver el trabajo de otros artistas curiosos, no dejes de visitar la sección de Arte en eliax... Video a continuación... autor: josé elías |

|

|

|

|

|

|

Cuatro años después que reporté acá en eliax que eBay compraría a Skype por US$4,100 millones, la empresa aparenta haber admitido que no sabe qué hacer con Skype, y ha decidido lanzar a Skype por su cuenta con un IPO en el 2010. Cuatro años después que reporté acá en eliax que eBay compraría a Skype por US$4,100 millones, la empresa aparenta haber admitido que no sabe qué hacer con Skype, y ha decidido lanzar a Skype por su cuenta con un IPO en el 2010.Un IPO significa una Oferta Pública Inicial, y es una manera de una empresa venderse en la bolsa de valores, o mas específicamente, la primera instancia de una empresa ofertar sus acciones al mercado público. ¿Por qué hace esto eBay? Pues leamos lo que escribí hace 4 años en el 2005: "Mini-Análisis: La verdad que esta es una compra muy extraña, pues EBay si todo lo que quería era proveer una tecnología para comunicar por medio de voz a los vendedores y compradores puedo haberlo hecho por tan solo una minúscula parte por lo que piensa comprar a Skype (por ejemplo, pudo haber desarrollado su propia tecnología, o licenciado a Skype o uno de sus competidores). Es por esto que creo que aquí hay más de lo que vemos en pantalla ahora mismo (y si no hay más, voy a darle a EBay el premio de la empresa más estúpida del año por malgastar su dinero de esa manera). Es posible que EBay planee ofrecer el servicio de voz a otras empresas en modo de licencias (por ejemplo, a Amazon.com), o que simplemente quiera diversificarse a otros mercados, o que desea la cartera de pantentes de Skype, pero no creo que haya adquirido a Skype solo para dar un valor añadido a su sistema de subastas, el precio no lo justificaría si fuera solo eso." Obviamente mis sospechas e incredulidad ante esta acción de eBay hace cuatro ños se manifestaron hoy día, y es evidente que eBay nunca pudo sacarle provecho a Skype (simplemente son dos mercados demasiado distintos). Ahora, Skype es una comodidad tan caliente hoy día que es posible que le vaya bastante bien en el IPO, en cuyo caso al menos eBay no saldría avergonzada con una gran pérdida. Lección para eBay (y otras empresas que piensen hacer algo similar): Si van a entrar a otro mercado, tengan un plan antes de entrar a tal mercado, y no entren simplemente por entrar. Cuando en duda, a veces es mejor apegarse a lo que uno hace y no querer abarcar mas de lo que uno puede controlar... Fuente de la noticia Previamente en eliax: EBay a comprar Skype por US$4,100 Millones (Septiembre 2005) autor: josé elías |

|

|

|

|

|

|

He aquí algo divertido para aquellas personas que tengan un patio bastante amplio o que tengan la posibilidad de ir al campo. Es el cohete Titan Blast, de unos 2 metros (7 pies) de altura, y que utiliza presión de agua para despegar, llegando a una asombrosa altura de unos 30 metros (100 pies). He aquí algo divertido para aquellas personas que tengan un patio bastante amplio o que tengan la posibilidad de ir al campo. Es el cohete Titan Blast, de unos 2 metros (7 pies) de altura, y que utiliza presión de agua para despegar, llegando a una asombrosa altura de unos 30 metros (100 pies).La barrera de entrada es de poco menos de US$50 dólares. Lo puedes obtener en este enlace Fuente autor: josé elías |

|

|

|

|

|

|

No hace mucho les anunciamos por Twitter la nueva versión 3.0 del estándar Bluetooth, pero recientemente tenemos noticias de que esta versión soportará nativamente la transferencia de archivos por WiFi. No hace mucho les anunciamos por Twitter la nueva versión 3.0 del estándar Bluetooth, pero recientemente tenemos noticias de que esta versión soportará nativamente la transferencia de archivos por WiFi.Es decir, ya no será una opción del fabricante, sino que todo dispositivo que soporte Bluetooth 3.0 podrá hacer este truco, el cual consiste de primero descubrir otros dispositivos cercanos con Bluetooth 3.0, y después utilizar una red ad-hoc (es decir, creada en ese instante para ese fin) de WiFi para transferir archivos a altas velocidades. Como reportamos anteriormente, el iPhone OS 3.0 soportará esta modalidad (no solo para transferencias de archivos, sino que para comunicación bi-direccional de todo tipo entre uno o varios iPhones), por lo que hay que ver si eso significa que iPhone OS 3.0 será compatible con todo el estándar Bluetooth 3.0, o si simplemente es una implementación específica de Apple que logra este truco. Fuente de la noticia Previamente en eliax: Bluetooth sobre WiFi en el horizonte este año (Febrero 2009) autor: josé elías |

|

|

|

|

|

|

Según un estudio realizado por la Universidad de Parma en Italia y la Universidad de Washington en St. Louis, EEUU, la personalidad de cada uno de nosotros es predeterminada en el momento de nacer, dependiendo de nuestra estructura cerebral. Según un estudio realizado por la Universidad de Parma en Italia y la Universidad de Washington en St. Louis, EEUU, la personalidad de cada uno de nosotros es predeterminada en el momento de nacer, dependiendo de nuestra estructura cerebral.Según el estudio, en donde se estudiaron los cerebros de 85 personas cuyos cerebros habían sido previamente clasificados en las 4 categorías básicas de personalidad, hubo una relación directa entre la personalidad del individuo y el tamaño de áreas muy específicas dentro del cerebro. Para el estudio se utilizó un tipo de escaneador cerebral avanzado que es capaz de notar diferencias en volumen cerebral con una exactitud de hasta un milímetro cúbico. Esto, parece indicar, que nacemos con una personalidad predestinada, aunque alertan los científicos que es posible condicionar esta personalidad con el enfoque metódico debido mientras vamos creciendo. Esto también parece confirmar que debido a estas personalidades cada tipo de persona tiene un cerebro anatómicamente diferente de los otros. De paso esto nos dice que debe ser posible poder "adivinar" la futura personalidad de una persona con tan solo escanear su cerebro y compararlo a los 4 patrones de personalidad definidos. En cuanto a cuáles son estos 4 tipos de personalidad, los psicólogos las definen como: 1. "Busca-Novedades", que son caracterizados por tomar acciones impulsivas. 2. "Evita-Daños", caracterizados por el pesimismo y la timidez. 3. "Dependientes de Recompensas", que tienen personalidades adictivas. 4. "Persistentes", que son personas industriales, que trabajan duro y perfeccionistas. Fuente de la noticia Previamente en eliax: Descubren el "núcleo" del cerebro humano (Julio 2008) Ya podemos crear mapas de conectividad neuronal del cerebro (Agosto 2008) Descubren por qué recordamos caras mejores que nombres (Enero 2009) Descubren por qué bebés aparentan no obedecer (Marzo 2009) Inician proyecto para digitalizar el cerebro humano (Abril 2009) autor: josé elías |

|

|

|

|

|

|

Hoy les quiero hablar sobre un servicio llamado "G.ho.st" (como Ghost, o Fantasma), que les crea un sistema operativo por completo, con una PC totalmente virtual pero de ejecución remota, dentro de tu navegador web. Hoy les quiero hablar sobre un servicio llamado "G.ho.st" (como Ghost, o Fantasma), que les crea un sistema operativo por completo, con una PC totalmente virtual pero de ejecución remota, dentro de tu navegador web.No confundan esto con una de esas páginas que transformar sus navegadores en auténticos sistemas operativos "web", pues este servicio es mucho mas similar a utilizar de manera remota a algo como VNC, Remote Desktop, o una sessión X11 remota en Unix o Linux. En esencia, lo que esta empresa ha logrado hacer es ofrecerte un interfaz gráfico que ejecutas en tu navegador local de cualquier PC del mundo (que soporte Adobe/Macromedia Flash), pero con la diferencia de que las aplicaciones no ejecutan localmente en tu PC, sino que remotamente en una "nube de servidores" operados por G.ho.st. O en otras palabras, el servicio G.ho.st literalmente te crea una PC Virtual remota, a la cual accedes desde cualquier navegador web que soporte Flash. Pero aquí viene lo mejor: El servicio es totalmente gratuito y de paso de ofrecen 5GB para que almacenes lo que desees en tu PC virtual, lo que significa que con este servicio puedes moverte de un PC a otra en todo el mundo, sin cargar absolutamente nada contigo, y continuar trabajando entre una sesión y otra como si nunca te hubieras movido de tu escritorio. Algo interesante es que aunque G.ho.st aparenta estar implementado sobre Linux, que el FAQ (Preguntas Frecuentes) dice que G.ho.st fue diseñado desde cero como un "Sistema Operativo Web", por lo que habría que ver la estrategia a futuro para uno poder instalar aplicaciones adicionales en tu PC Virtual de G.ho.st. La empresa alega que tus datos estarán bastante bien protegidos ya que están almacenados con la tecnología de Amazon S3, que garantiza redundancia de tus datos. Además utilizan las últimas tecnologías en cifrado de datos para mantener tu seguridad y privacidad. Algo interesante es que pueden probar el sistema con solo hacer clic en el botón de la página principal de G.ho.st que dice "Guest Account". Con mi conexión de Internet DSL G.ho.st respondió bastante bien, lo suficiente como para utilizar los programas estilo Office que ofrecen en su entorno. El sistema por defecto te ofrece cosas como acceso a YouTube, editar archivos de Microsoft Office, integración de tus cuentas de EMail en una sola dentro del servicio, búsquedas de Google (una de las maneras que hacen dinero), y varias aplicaciones mas que serán de utilidad. Inclusive tienen una versión Lite que puedes acceder desde dispositivos como el iPhone que no poseen Flash. Esta podría ser un tendencia hacia el mediano plazo del Internet, aunque será interesante ver cómo los últimos avances de Javascript (y tecnologías relacionadas como el componente Canvas, AJAX, etc) progresarán con respecto a Flash en los próximos meses. Página oficial de G.ho.st Previamente en eliax: Emulador de x86 en Java - ¡super sorprendente! (Marzo 2007) Análisis: Javascript a obtener velocidad de aplicaciones nativas (Agosto 2008) autor: josé elías |

|

|

|

|

|

|

Google acaba de hacer disponible una versión preliminar del SDK (kit de desarrollo) versión 1.5 para programar la plataforma Android, y juzgando por la lista de cambios, esta es una versión bastante interesante y divertida para los desarrolladores. Google acaba de hacer disponible una versión preliminar del SDK (kit de desarrollo) versión 1.5 para programar la plataforma Android, y juzgando por la lista de cambios, esta es una versión bastante interesante y divertida para los desarrolladores.La lista de cambios y mejoras es verdaderamente larga, por lo que les sugiero visiten el enlace abajo para leerla (vale la pena, si te gustan estas cosas). Entre las mejoras están soporte para teclados virtuales (en cualquier orientación), refinamientos en los interfaces gráficos, notificaciones de usuarios en-linea en varias aplicaciones, aceleración en las aplicaciones básicas, grabación y reproducción de videos, subir videos directamente a YouTube, subir fotos directamente a Google Picassa, etc. Descarga el Android SDK 1.5 Early Look en este enlace (para Windows, Linux y Mac OS X) Lista oficial de todos los cambios y mejoras Previamente en eliax: Análisis: Google Android y el Open Handset Alliance (Noviembre 2007) Plataforma Google Android - Introducción de alto nivel (Noviembre 2007) iPhone vs Android, la batalla se avecina... (Marzo 2008) autor: josé elías |

|

|

|

|

|

|

Desde que el primer virus informático fue creado en 1971 (el experimental virus Creeper en ARPANET, antes de siquiera el ARPANET haberse convertido en el INTERNET), estos programas han evolucionado desde simples experimentos de laboratorio y maneras de jugarle bromas a amigos, a verdaderos problemas de seguridad, privacidad, y a un negocio ilícito de cientos o miles de millones de dólares al año. Inclusive han llegado hasta el espacio exterior. Desde que el primer virus informático fue creado en 1971 (el experimental virus Creeper en ARPANET, antes de siquiera el ARPANET haberse convertido en el INTERNET), estos programas han evolucionado desde simples experimentos de laboratorio y maneras de jugarle bromas a amigos, a verdaderos problemas de seguridad, privacidad, y a un negocio ilícito de cientos o miles de millones de dólares al año. Inclusive han llegado hasta el espacio exterior.Pero aun en todas sus variantes (virus, gusanos, troyanos, botnets, etc), una característica ha sido siempre la misma, y es que estos virus fueron diseñados para ser "pasajeros", en el sentido de que eventualmente se sabía que se encontraría una "cura" (o "anti-virus"), y este se erradicaría en unos pocos días después de ser descubiertos. Sin embargo, si algo hemos aprendido del virus/troyano/gusano Conficker, del cual les hablamos acá en eliax antes que este azotara al Internet, es que este pertenece a una nueva generación de virus, una pensada para vivir al largo plazo, como un cáncer, razón por la cual denomino a esta nueva generación "Cánceres Informáticos". Hablamos de un programa que no solo infecta como un virus, o se mantiene sigiloso aguardando órdenes como un troyano, o se desplaza de computadora a computadora como un gusano, sino que algo mucho mas que la suma de todas esas partes. Conficker fue deliberadamente diseñado para subsistir por varias semanas, meses, o quizás años. Es decir, estamos viendo el inicio de una plataforma en el mundo de los virus, una plataforma evolutiva de cánceres informáticos que no podrán ser eliminados completamente y que siempre existirán en algún lugar y momento, distribuido por todo el Internet. Este nuevo tipo de cáncer informático tiene la particularidad de que está diseñado para evolucionar junto con la PC anfitriona (y en un futuro próximo, dispositivos móviles), teniendo la capacidad de auto-actualizarse a la más última versión, y de obtener las herramientas necesarias para contrarrestar cualquier anti-virus, cortafuegos (firewall), o detector de root kit con el cual se encuentre. Además está diseñado para ser inherentemente distribuido por Internet, formando su propia red virtual encima del Internet, muy similar a la red bitTorrent para intercambio de archivos. Incluso su propio código está firmado con llaves digitales de alta fuerza, lo que hace el poder inyectar código "curativo" dentro de esta nueva generación algo extremadamente difícil. Inclusive, es extremadamente difícil detectar quien lo controla, ya que estos cánceres se comunican con decenas o centenares de miles de servidores al azar, para recibir instrucciones de algunos de ellos, lo que hace la labor de rastrear estas grandes cantidades de servidores una labor casi imposible en la práctica. Son tan poderosos que hasta se hace casi imposible saber qué es lo que hacen o planean hacer, ya que guardan las instrucciones de lo que piensan hacer en código cifrado con unos algoritmos tan potentes que para cuando los investigadores logren romper su protección el cáncer ya habrá hecho lo que iba a hacer o mutado a una nueva versión. Además, y como si fuera poco, aceptan "cargas" remotas de código, lo que significa que estos cánceres pueden yacer durmientes sin ningún tipo de código maligno, esperando a una fecha determinada para escuchar instrucciones y cargar el código maligno en ese momento. Lo peor del caso sin embargo, es que será casi imposible removerlos, pues para empezar, la única forma de removerlos completamente sería reinstalando el sistema operativo, pero eso no garantiza nada, ya que si existe otra PC infectada en una red local, o si tienes un dispositivo de almacenamiento externo infectado, el cáncer volverá a contagiar tu máquina. Inclusive, aun si logras borrarlo de toda tu red, ya se sabe de virus que se cargan en el BIOS de tu PC (es decir, a un nivel mucho mas bajo que el sistema operativo tradicional como Windows, Linux o OS X), y por tanto estos podrían volver a infectar una versión totalmente nueva del sistema operativo en la misma máquina. Pero aun si logramos estar seguros de instalar todo desde cero, y sabemos que el BIOS no está infectado, lo cierto es que solo la gran minoría de los usuarios de Internet tienen el conocimiento y la capacidad técnica para lograr esta desinfección, ya que la basta mayoría de los usuarios ni siquiera saben que están infectados, o que este problema existe con sus equipos. Y es en este tipo de usuarios, en particular aquellos que nunca actualizan sus sistemas operativos o que nunca instalan antivirus, en donde estos cánceres informáticos se reproducirán con mas rapidez, por lo que no importa lo que hagan los usuarios mas conocedores de estos temas, estos cánceres continuarán propagándose a millones de máquinas con poco que podamos hacer. Y estas millones de máquinas se pondrán en buen uso, ya que entre todas ellas los creados de estos cánceres podrán crear el equivalente a super-computadoras distribuidas que venderán poder de procesamiento al mejor postor en el mercado negro. Esto significa que se hará mas frecuente el romper la seguridad de grandes instituciones financieras y de comercio electrónico de todo tipo, así como se amplificará el espionaje, chantaje, y robo de identidad por Internet. Así que por ejemplo, en vez de los hackers depender de algunas cuantas máquinas especializadas trabajando en paralelo para romper la protección de algo como es el protocolo SSL (como hicieron estos investigadores), será posible ahora obtener herramientas pre-fabricadas y que ejecutan en estas plataformas, para uno poder utilizar el poder de millones de máquinas de todo tipo en paralelo para lograr lo mismo, pero de manera más barata, fácil, eficaz, y rápida. Pero, ¿y qué podremos hacer al respecto? Pues no es nada sencillo, pero algunas cosas que me vienen a la mente son: 1. Educar a la ciudadanía sobre estos temas. Estas ya no son cosas arbitrarias de la vida cotidiana, sino cosas tan importantes como ser robado a mano armada dentro de un banco. 2. Crear mejores normas de seguridad en sistemas operativos, tanto en hardware como en software, y con código abierto que pueda ser inspeccionado por cualquiera, con el fin de poder encontrar y corregir fallas mas rápidamente. 3. Imitar la manera que la biología lidia con virus y cánceres biológicos, creado software adaptable que observa el comportamiento de su entorno y detecta estas intrusiones y se apura inmediatamente a aislarlo y eliminarlo antes de que sea demasiado tarde. 4. Es posible que a largo plazo (y esto es algo que no me gusta) tengamos que terminar con la privacidad y el anonimato y sucumbir a tener que utilizar equipos que son identificables en Internet con un ID único y universal (como una vez trató de hacer Intel ante la protesta de muchos), y que solo acepten código firmado digitalmente (al estilo DRM) por una entidad conocida, y que solo ejecute en un hardware específico para cada usuario, esto con la finalidad de evitar el "síndrome de los usuarios ignorantes" que ejecutan todo lo que ven en Internet sin pensarlo dos veces. 5. Entender que detrás de estos virus se sientan humanos (por ahora), por lo que debemos intensificar las labores de agencias de inteligencia en búsqueda de estas personas fuera del Internet. Sin embargo, al igual que los virus y cánceres biológicos, creo que debemos prepararnos para una batalla a largo plazo, en donde la realidad será que tendremos que convivir con estos organismos informáticos durante un muy largo tiempo (por no decir por siempre)... Y como siempre, pueden leer mas de mis opiniones y análisis en la sección bajo ese nombre a la derecha de esta página en eliax.com, y a los que le interesen temas de seguridad informática es posible que quieran visitar la sección de Tecno-Seguridad en eliax autor: josé elías |

|

|

|

|

|

lunes, abril 13, 2009

|

El rumor que les dejé saber hace unos días atrás por media del canal oficial de Twitter en eliax resultó ser cierto, y Nikon acaba de anunciar una nueva cámara DSLR con capacidad de grabar video en 720p, y con el excelente sensor de la Nikon D90, y la han bautizado como la Nikon D5000. El rumor que les dejé saber hace unos días atrás por media del canal oficial de Twitter en eliax resultó ser cierto, y Nikon acaba de anunciar una nueva cámara DSLR con capacidad de grabar video en 720p, y con el excelente sensor de la Nikon D90, y la han bautizado como la Nikon D5000.Las especificaciones básicas de esta maravilla de bajo costo son las siguientes: - Sensor CMOS DX de 12.3 Megapixeles - Live View (Vista en Vivo) - Video en 720p (1280 x 720) a 24fps - Pantalla giratoria de 2.7" - ISO de 200 a 3200 (extendible a 6400) - Soporta la unidad externa GP-1 GPS - US$730 dólares (sin lente) - US$850 con lente 18-55mm VR Esta cámara la podemos describir como un modelo entre la D60 y a la D90, pero con algunas mejoras (como la pantalla giratoria y 19 modos de escenas), que esperamos poder ver en la sucesora de la D90 en un futuro. Página oficial de la Nikon D5000 con muchos detalles técnicos Avance de la Nikon D5000 en DPReview Fotos tomadas con la Nikon D5000 en DPReview autor: josé elías |

|

|

|

|

|

|

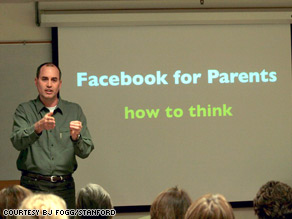

Según las últimas estadísticas sobre el portal social Facebook, el segmento de personas que mas rápido crecimiento ha tenido en los últimos 6 meses ha sido el de mujeres de 55 años de edad o mayor. Según las últimas estadísticas sobre el portal social Facebook, el segmento de personas que mas rápido crecimiento ha tenido en los últimos 6 meses ha sido el de mujeres de 55 años de edad o mayor.Esto viene como sorpresa para muchos, pero según los allegados a Facebook esto era de esperarse, ya que Facebook ha alcanzado un nivel de penetración tal (con mas de 200 millones de usuarios, o el equivalente a ser el quinto país mas poblado del mundo) que era de esperarse que los padres y abuelos empezaran a notar que existía, y que no era una cosa pasajera de la moda en Internet. Muchos simplemente ya no pueden ignorar las decenas de emails que recibe a diario de amigos y familiares pidiéndoles que entren a Facebook. Como dicen en el artículo, para muchas personas mayores Facebook se ha convertido en el equivalente a la sala de visitas del hogar, en donde todo el mundo se encuentra e interactúa, y es sobre todo una herramienta que permite que los padres utilicen para saber en qué están las vidas de sus hijos, cosa que de seguro en muchos casos ha mejorado la comunicación familiar. Facebook se ha convertido en un fenómeno cultural a tal grado, que incluso han surgido cursos llamados "Facebook for Parents" ("Facebook para Padres") que les enseña a los padres cómo utilizar el servicio (que es gratuito) de una manera fácil y efectiva. Recuerden además que eliax tiene un grupo oficial en Facebook el cual pueden visitar en la dirección facebook.eliax.com. Y si quieres ver mas cosas curiosas, no dejes de visitar nuestra sección de curiosidades en eliax. Fuente de la noticia autor: josé elías |

|

|

|

|

|

|

La Unión Europea está proponiendo legislación (fuente) que afectaría a todos sus países miembros que de ser aprobada forzaría a las empresas de telefonía móvil a aceptar tráfico de VoIP (o telefonía sobre los protocolos de Internet). La Unión Europea está proponiendo legislación (fuente) que afectaría a todos sus países miembros que de ser aprobada forzaría a las empresas de telefonía móvil a aceptar tráfico de VoIP (o telefonía sobre los protocolos de Internet).Si esto se logra en la EU sin duda sería un paso importantísimo a favor de los consumidores, pues al menos en Alemania ya hemos visto un ejemplo en donde T-Mobile ha prohibido terminantemente el uso de VoIP, o incluso hasta que los consumidores puedan instalar Skype en el iPhone. Opinión: Esto no es de sorprender a nadie, y desde hace al menos una década todos veníamos acercándose la guerra inminente entre la telefonía tradicional y la basada por Internet. En juego están miles de millones de dólares que son cobrados por las empresas de telefonía móvil casi de manera injusta, cuando con VoIP los costos son mucho mas bajos (o mas bien dicho, salvo el costo mensual de poseer Internet, el costo de VoIP es prácticamente cero). Las telefónicas se defienden diciendo que tienen que pagar altos costos de infraestructura y de convenios con empresas internacionales para que estas acepten su tráfico de voz, pero eso es como decir hace 100 años que no deberíamos permitir la venta de automóviles de motor porque las empresas de transporte a caballo tienen altos costos para remover la materia fecal de estos animales de las calles. Además, no es secreto de nadie que el negocio de telefonía móvil tradicional es uno de los mas lucrativos del mundo (en años recientes, 2 o 3 de las 10 personas mas ricas del mundo hicieron su fortuna en poco tiempo con esta industria). Obviamente, si yo tuviera una empresa telefónica no viera el VoIP con buenos ojos, pero creo que el momento ha llegado para que estas empresas huelan la realidad y se den cuenta de que VoIP es sencillamente el futuro hoy, por lo que lo que les conviene es aceptarlo y ganar de otras maneras. Por ejemplo, pueden estar seguros que si VoIP se estandariza a nivel internacional, que Video por Internet pronto le seguirá en forma estandarizada, cosa que consume mucho mas ancho de banda, lo que significa que los consumidores se subscribirán a planeas mas caros, así como los hogares que aun no tienen Internet se subscribirán a estos servicios. Sin embargo, lo que estas empresas sí tienen que tener claro, es que los tiempos de ganancias astronómicas se están agotando, y la balanza una vez mas se está inclinando hacia los consumidores, para un trato mas justo en el mercado. En nota relacionada, es necesario aclarar que parte de la razón que la UE pone como excusa para estas nuevas posibles reglas es que las empresas de telefonía tradicional están además bloqueando el progreso de nuevas tecnologías y tendencias cuando bloquean el VoIP. Es decir, detienen la innovación, pues sucede que con VoIP es posible dar una mucho mayor gama de servicios controlados por los mismos usuarios, que los que ofrece una empresa tradicional de manera centralizada. Hablamos de sistemas como Asterisk que son fácilmente modificados para integrarse con cualquier aplicación empresarial, o mensajería de correo electrónico, e incluso con tu TV si así lo prefieres, así como con servicios que "te siguen" a cualquier parte del mundo en donde estés, incluso a dispositivos como computadoras de automóviles, celulares inteligentes con WiFi, laptops, y cosas que aun no nos imaginamos para el futuro próximo. Por ahora, mantengan sus dedos cruzados para que esta legislación pase en la UE, pues de ser así, no tardará mucho para que los consumidores en el resto del mundo demanden sus derechos. Y a propósito, hace 3 años escribí un editorial acá en eliax titulado "Gobiernos deben proteger a VoIP". No dejen de leerlo en los enlaces a continuación, pues creo que resume bastante bien lo que está pasando hoy día, así como otras cosas de las cuales no he hablado en este artículo de hoy. Como siempre, pueden leer mas de mis opiniones y análisis en la sección bajo ese nombre a la derecha de la página principal de eliax.com. autor: josé elías |

|

|

|

|

|

|

Es muy posible que la mayoría de los que lean este artículo no sepan qué es IDART (Information Design Assurance Red Team), una división del Sandia National Laboratories de los EEUU, pero sí entenderán la importancia de esa entidad cuando les diga que estas son las personas responsables de proveer de seguridad tecnológica a todas las agencias importantes en los estados unidos (como la CIA, FBI, NSA, etc). Es muy posible que la mayoría de los que lean este artículo no sepan qué es IDART (Information Design Assurance Red Team), una división del Sandia National Laboratories de los EEUU, pero sí entenderán la importancia de esa entidad cuando les diga que estas son las personas responsables de proveer de seguridad tecnológica a todas las agencias importantes en los estados unidos (como la CIA, FBI, NSA, etc).Así que los editores de Tom's Hardware recientemente entrevistaron a un ex-miembro de esa organizacion sobre temas de seguridad, y la última pregunta de toda la entrevista es una de muchísima importancia, para temas que hemos venido hablando recientemente en eliax. Tan importante es la pregunta y la respuesta que las traduzco ambas a continuación: La pregunta "Una última pregunta: En 1998, los miembros del grupo [de hackers] L0pht testificaron frente al Congreso de los EEUU que un grupo de hackers que se lo propusiera podría hacer caer el Internet completo en 30 minutos. El tema de la Seguridad ciertamente ha mejorado y el Internet ciertamente ha crecido en tamaño, pero así mismo los ataques se han vuelto mas sofisticados también. ¿Crees que esa afirmación [de L0pht] todavía aplica hoy día?" La respuesta del experto Dino A. Dai Zovi "Sí, y posiblemente yo no debería decir mas que eso. Desafortunadamente, el Internet es mas frágil de lo que quisiéramos pensar y muchos de sus protocolos de su núcleo requieren de un rediseño con seguridad en mente." En otras palabras, de la palabra de uno de los mas grandes expertos de seguridad de quizás la agencia encargada de seguridad mas importante del mundo dice que no solo es el Internet bastante frágil, sino que admite que un grupo de hackers podría hacer caer el Internet en media hora. Si eso no es preocupante, no se que otra cosa podría serlo... Y como siempre, pueden leer mas noticias de Seguridad Informática en la sección de Tecno-Seguridad en eliax. Enlace a la entrevista Enlace a la página 8 de la entrevista Previamente en eliax: Alerta máxima en seguridad en Internet con DNS, cómo protegerte (Julio 2008) Alerta: Revelan la vulnerabilidad mas grande de Internet: BGP (Agosto 2008) El Protocolo_X, o como sobrevivir sin Internet o en un mundo en caos (Marzo 2009) Respuesta a los comentarios sobre el Protocolo_X (Marzo 2009) Descubren red de hackers que violó seguridad de 103 países (Marzo 2009) Incapacitan Internet en Silicon Valley, con un serrucho (Abril 2009) La CIA: Hackers infiltraron infraestructura que controla electricidad (Abril 2009) autor: josé elías |

|

|

|

|

|

|

Uno de los video-juegos que marcaron la era de los años 1980s, y que sin duda fue responsable de vender muchas consolas del original Nintendo Entertainment System (NES), fue sin duda Punch-Out (o también conocido como "Mike Tyson's Punch-Out!!"), el cual muchos opinan que fue y quizás continúa siendo el mejor juego de boxeo de todos los tiempos (y si no el mejor, ciertamente el mas divertido). Uno de los video-juegos que marcaron la era de los años 1980s, y que sin duda fue responsable de vender muchas consolas del original Nintendo Entertainment System (NES), fue sin duda Punch-Out (o también conocido como "Mike Tyson's Punch-Out!!"), el cual muchos opinan que fue y quizás continúa siendo el mejor juego de boxeo de todos los tiempos (y si no el mejor, ciertamente el mas divertido).Pues ahora, dos décadas después, Nintendo sacará la versión para el Nintendo Wii, y como verán en este video a continuación, la mecánica del juego sigue intacta, pero con un nuevo look mas moderno, tomando ventaja no solo de los gráficos mejorados del Wii, sino que además de sus innovadores controles, ya que en esta versión literalmente boxearás con los controles, tirando trompadas al aire como si estuvieras en el cuadrilátero. El juego saldrá el 18 de Mayo (al menos esa es la fecha que Amazon lo venderá en los EEUU). Y como siempre, puedes leer mas noticias similares en la sección de Video-Juegos en eliax. Video a continuación... Previamente en eliax: Nintendo actualiza el Wii a v4.0 - Soporta SDHC 32GB en WiiWare (Marzo 2009) autor: josé elías |

|

|

|

|

"Gracias por tu gran legado de conocimiento y divulgación científica. En muchos de tus artículos me sentí verdaderamente asombrado y motivado a seguir investigando los temas tratados y con el transcurso del tiempo de alguna manera influenciaste mi pasión por la tecnología y el conocimiento al decidir seguir una carrera tecnológica.

Gracias nuevamente y aunque en muchas oportunidades no compartí tus opiniones a lo largo de los años pude mantenerme al tanto de la tecnología y otros temas tan trascendentales en nuestros tiempos. Yo creo que en Eliax pusiste una semilla de inspiración tecnológica que germinará y dará frutos en muchos países.

Por ultimo Gracias nuevamente y que sea un EXITO tu nuevo comienzo con otros proyectos.

Atentamente.

Marco Zúñiga

Estudiante de Ingeniería en Informática

Desde Santiago de Chile, mis respetos..."

Gracias nuevamente y aunque en muchas oportunidades no compartí tus opiniones a lo largo de los años pude mantenerme al tanto de la tecnología y otros temas tan trascendentales en nuestros tiempos. Yo creo que en Eliax pusiste una semilla de inspiración tecnológica que germinará y dará frutos en muchos países.

Por ultimo Gracias nuevamente y que sea un EXITO tu nuevo comienzo con otros proyectos.

Atentamente.

Marco Zúñiga

Estudiante de Ingeniería en Informática

Desde Santiago de Chile, mis respetos..."

en camino a la singularidad...

©2005-2025 josé c. elías

todos los derechos reservados

como compartir los artículos de eliax

Seguir a @eliax